Investigación Revelada: Brechas de Seguridad en 2024: Soluciones de Conocimiento Cero y Red Midnight

IDOR (Referencias Directas a Objetos Inseguras)

Este es un error clásico que hace referencia a objetos en el sistema del usuario basado en su entrada. Esto puede llevar a que se procese una entrada maliciosa por el sistema, exponiendo así información privada. Esto podría ser información del usuario o cualquier archivo almacenado en el servidor.

CSRF (Falsificación de Solicitud en Sitios Cruzados)

La Falsificación de Solicitud en Sitios Cruzados ocurre cuando no hay un token CSRF adjunto a la URL que autentique si una solicitud es legítima, permitiendo a un atacante realizar una acción en nombre del usuario. Esto puede incluir transferencias bancarias u otras actividades maliciosas.

Exposición de Información Sensible

Las contraseñas de los usuarios y la información privada como los detalles de tarjetas de crédito deben ser cifradas en el lado del servidor por algoritmos como SHA-256 o RSA. Si se descuida, esto puede hacer que un usuario sea vulnerable a ataques y filtraciones de datos.

Ataque de Malware

Los ataques de malware involucran software malicioso diseñado para interrumpir, dañar o obtener acceso no autorizado a sistemas. Esto puede incluir ransomware, que bloquea a los usuarios de sus archivos hasta que se pague un rescate, o spyware, que recopila silenciosamente información sensible. El malware a menudo se entrega a través de archivos adjuntos de correo electrónico, enlaces maliciosos o descargas infectadas.

Configuración de Seguridad Incorrecta

Las vulnerabilidades de Configuración de Seguridad Incorrecta surgen de una configuración inadecuada o incompleta de aplicaciones, lo que puede incluir problemas como la exposición de dominios sensibles, ejecución de software obsoleto con vulnerabilidades conocidas, habilitación de servicios innecesarios, revelación de trazas de pila y otras configuraciones incorrectas que pueden ser explotadas por atacantes.

Web3

Validación de Entradas

La validación de entradas debe manejarse a nivel de contrato inteligente para asegurar que las entradas proporcionadas por el usuario no conduzcan a comportamientos inesperados. La falta de validación de entradas puede exponer vulnerabilidades, permitiendo explotaciones como robo de fondos, costos de gas inflados o ataques de denegación de servicio (DoS) que hacen que el contrato no responda. Por ejemplo, descuidar la validación de entradas numéricas puede permitir a un atacante desencadenar errores de desbordamiento o subdesbordamiento, causando interrupciones en la funcionalidad y lógica del contrato.

Errores Matemáticos

Los errores matemáticos se refieren a cualquier cálculo realizado a nivel de contrato inteligente, incluyendo el uso de saldos de tokens, que puede resultar en devolver más valor a un usuario/atacante de lo anticipado. Dado que Solidity no soporta nativamente decimales, pueden ocurrir errores de redondeo, llevando a consecuencias financieras no deseadas. El manejo inadecuado de la aritmética de punto flotante puede llevar a pérdidas significativas. Para abordar esto, los desarrolladores deben implementar técnicas de control de precisión para asegurar cálculos precisos.

Manipulación de Oráculos

Los ataques de Manipulación de Oráculos son algunos de los más notorios en Web3 que conducen a precios de tokens no intencionados. Esto podría originarse si un protocolo tiene un oráculo interno, utiliza un servicio que no valida precios adecuadamente, o tiene validadores o participantes de red no confiables. Esto podría tener impactos importantes al calcular tamaños de posición y umbrales de liquidación en el ecosistema DeFi. Estas manipulaciones también pueden ejecutarse utilizando préstamos flash, que pueden ayudar a inflar artificialmente el valor de un activo, ayudando al atacante a manipular protocolos DeFi.

Falta de Control de Acceso Adecuado

El Control de Acceso, o la definición de permisos basados en roles específicos, es importante tener en cualquier aplicación El control de acceso inadecuado puede permitir que actores malintencionados obtengan acceso no deseado para ejecutar código no autorizado. Esto puede ocurrir a nivel de contrato inteligente, donde los usuarios tienen direcciones con roles específicos para ejecutar funciones particulares del contrato, es decir, asignando roles como modificadores a una función. Es importante no otorgar acceso inadecuado a ningún rol en particular, y se deben usar múltiples roles para reducir la superficie de ataque de un contrato. De esta manera, si una EOA (Cuenta Externamente Propiedad) con acceso especial es comprometida, se pueden minimizar los exploits.

Ataques de Reentrada

Los ataques de reentrada ocurren cuando la función de un contrato permite realizar llamadas externas durante la ejecución y antes de finalizar las actualizaciones de estado. Esto permite a un atacante usar el mismo estado del contrato y repetir ciertas acciones maliciosas como retiros, lo que puede agotar los fondos de un contrato.

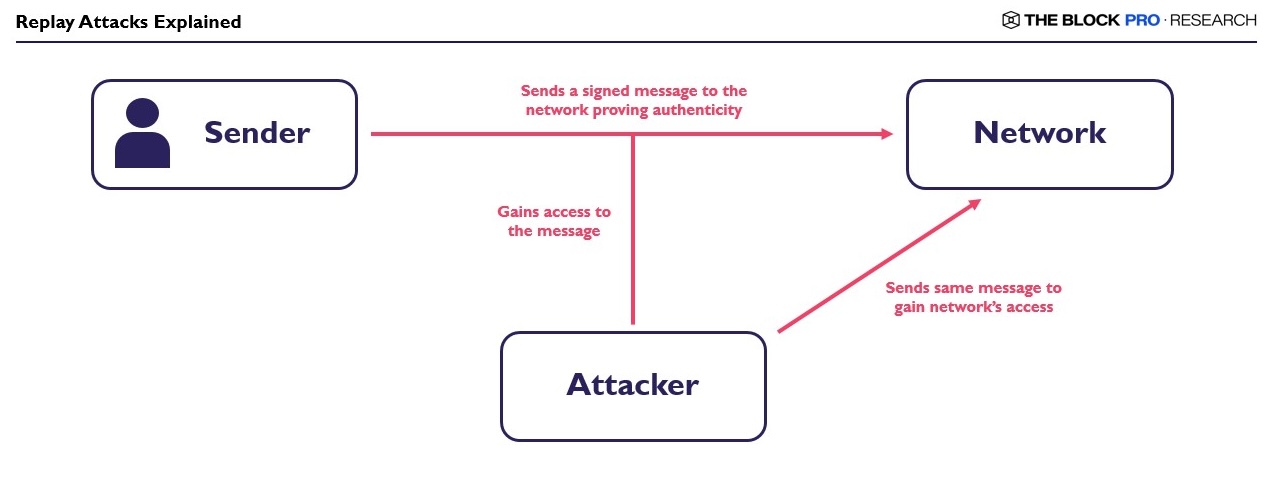

Ataques de Repetición

Los ataques de repetición ocurren cuando un atacante repite una transacción o acción válida realizada por el remitente original. Los atacantes interceptan o capturan el mensaje enviado por el remitente original y lo retransmiten a la red para obtener autenticación o iniciar acciones maliciosas en la red.

Ataques de Frontrunning y Sandwich

El frontrunning ocurre cuando un atacante nota una transacción que puede afectar el precio de un activo en particular y, posteriormente, envía su transacción con un precio de gas más alto, de modo que la nueva transacción se ejecuta primero y el frontrunner puede beneficiarse del precio actualizado de la transacción del remitente original.

Los ataques de sandwich funcionan de manera similar, sin embargo, se definen por un frontrunner que coloca una orden de venta inmediatamente después de la transacción que estaba siendo frontrun.

Ataques de Gobernanza

Los ataques de gobernanza ocurren cuando un hacker logra obtener suficientes derechos de voto para ejecutar transacciones maliciosas a través de un DAO. Los atacantes pueden hacer esto adquiriendo tokens a través de préstamos flash, obteniendo temporalmente suficiente poder en el DAO para aprobar y ejecutar una decisión de gobernanza. Para prevenir esto, los proyectos suelen emplear marcos de gobernanza estrictos que no pueden ser manipulados.

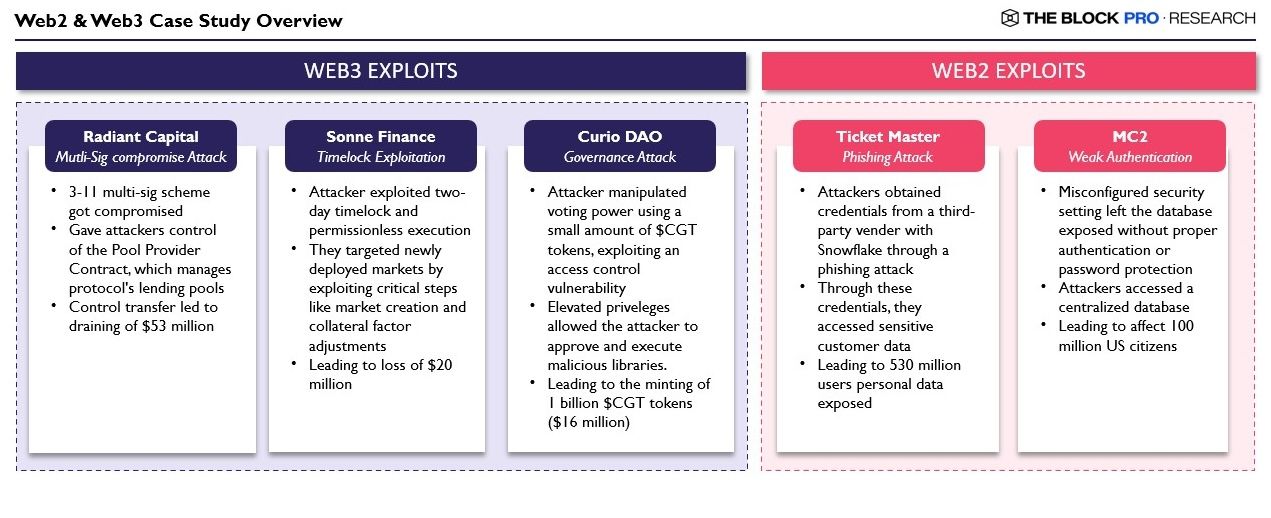

Estudios de Caso: Explotaciones de 2024

Después de revisar las explotaciones de seguridad comunes en Web2 y Web3, a continuación se presentan algunos ejemplos de explotaciones recientes que han afectado a ambos ecosistemas.

Explotaciones en Web3

Radiant Capital

Ataque de Compromiso Multi-Sig

Radiant Capital es un mercado de dinero omnichain que sufrió dos ataques simultáneos, uno de los cuales fue a través de un préstamo flash. Los atacantes engañaron a los firmantes para que firmaran una transacción maliciosa, donde el protocolo había implementado un esquema multi-sig de 3 de 11 que requería 3 firmas clave para aprobar transacciones importantes. El atacante utilizó malware para mostrar los datos de transacción legítimos en el frontend de Gnosis Safe Wallet, lo que les ayudó a recopilar las firmas legítimas. Usando estas firmas, el atacante transfirió el control del Contrato del Proveedor de Pool a sí mismo. El contrato del Proveedor de Pool gestiona varios pools de préstamos del protocolo, lo que permitió a los atacantes drenar $53 millones de múltiples pools en múltiples cadenas.

Sonne Finance

Explotación de Timelock

Sonne Finance, un protocolo de préstamos de criptomonedas, fue drenado por $20 millones debido a una vulnerabilidad conocida asociada con los contratos v2 de Compound Finance, en la cual los atacantes pueden explotar mercados recién desplegados. Aunque Sonne Finance hizo su parte introduciendo timelocks y ejecución en múltiples pasos para prevenir esto, los hackers pudieron penetrar el protocolo y ejecutar su ataque antes de que se implementaran las salvaguardas necesarias. Hicieron lo mismo para el mercado VELO, dividiendo operaciones críticas como la creación de mercado y los ajustes del factor de colateral en transacciones separadas. El retraso de dos días permitía a cualquiera ejecutar estas transacciones una vez expirado el tiempo de espera. La naturaleza sin permisos de las transacciones programadas permitió al atacante controlar la ejecución y manipular el mercado vulnerable.

Curio DAO

Ataque de Gobernanza

Curio es un protocolo DeFi que maneja activos del mundo real tokenizados. Fue golpeado por un $16 millones hackeo debido a un error en su mecanismo de control de acceso, permitiendo a un atacante acuñar 1 mil millones de tokens $CGT. El atacante utilizó una cantidad mínima de tokens $CGT para manipular su poder de voto y elevar privilegios dentro del contrato inteligente. Usando los privilegios elevados, el atacante aprobó un contrato malicioso como una biblioteca ejecutiva a través de la función plot. A través de una delegatecall a esta biblioteca, el atacante pudo ejecutar acciones arbitrarias dentro del contrato de Curio DAO, resultando en la acuñación de tokens no intencionados.

Explotaciones Web2

Ticketmaster

Ataque de Phishing

La explotación de la popular empresa de venta y distribución de entradas para conciertos, deportes y otros eventos afectó a 560 millones de usuarios en todo el mundo. La información filtrada incluye nombres de usuarios, direcciones, números de teléfono y detalles de pago. El ataque se originó a través de Snowflake, una base de datos en la nube de terceros, cuya vulneración afectó de manera similar a docenas de otras empresas. Los atacantes obtuvieron acceso a las credenciales de un proveedor de terceros que trabajaba para clientes de Snowflake a través de un ataque de phishing. Usando estas credenciales, los hackers pudieron eludir la seguridad y acceder a los datos de los clientes. Después de obtener estos datos, los hackers vendieron esta información en la web oscura.

MC2

Autenticación Débil

MC2 proporciona servicios de verificación de antecedentes y obtiene datos de miles de fuentes de datos de primera mano que luego se vinculan a una base de datos singular. Alrededor de 2.7 mil millones de registros fueron expuestos, incluyendo nombres, fechas de nacimiento, direcciones, números de seguro social y números de teléfono, afectando a alrededor de 100 millones de ciudadanos estadounidenses. La brecha ocurrió cuando una configuración de seguridad incorrecta dejó la base de datos expuesta sin protección de contraseña.

Arquitectura de Midnight Network y Mitigación de Explotaciones

Los hackeos ocurridos este año giraron principalmente en torno a una mala gestión de datos, almacenamiento centralizado, validación inadecuada, lógica de código deficiente e ingeniería social. Aunque la ingeniería social es la razón más común de los hackeos, los otros vectores de ataque aún pueden mitigarse en gran medida con la utilización de arquitecturas de seguridad mejoradas. En lo que respecta a la protección de datos, las blockchains basadas en ZK como la red Midnight aseguran que los datos del usuario permanezcan seguros y privados.

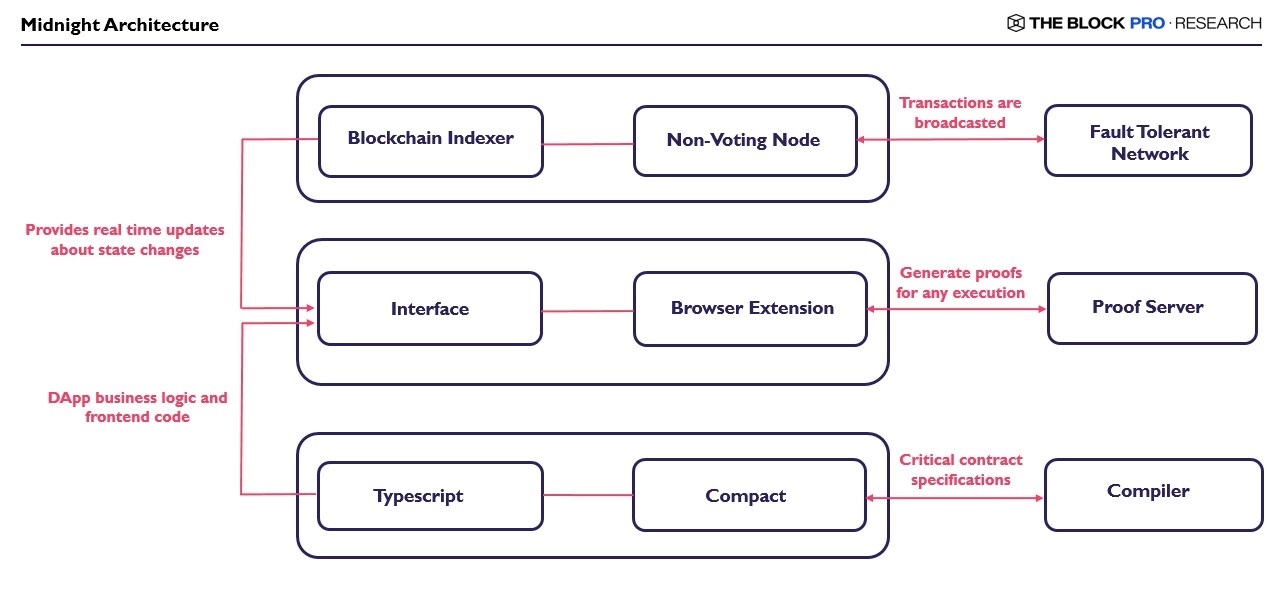

En esta sección arrojaremos algo de luz sobre la arquitectura de Midnight, sus características únicas y cómo pueden ayudar a mitigar tales ataques.

La arquitectura anterior muestra diferentes componentes involucrados en la arquitectura de Midnight. A nivel base, la lógica de negocio está escrita en Typescript mientras que las especificaciones del contrato están escritas en un Lenguaje de Dominio Específico (DSL) basado en Typescript llamado Compact . La interfaz del navegador y la extensión manejan la interacción del usuario y se comunican con t El servidor de pruebas, que genera pruebas para las actualizaciones de estado. El indexador de blockchain y el nodo sin derecho a voto proporcionan actualizaciones en tiempo real de la red, y la red tolerante a fallos garantiza la transmisión segura de transacciones y la validación de estados. Esta arquitectura modular apoya la privacidad, escalabilidad y seguridad.

Protección de Datos y Divulgación Selectiva

Midnight permite transacciones que no comparten datos de usuario o metadatos con partes no deseadas. Esto se logra a través de un recurso protegido llamado DUST, que se utiliza como gas en la red para facilitar las transacciones y asegurar que los metadatos de las transacciones estén protegidos para evitar correlaciones. Además, los datos personales se cifran y verifican mediante pruebas ZK sin almacenarlos en ningún lugar. Las pruebas se generan utilizando zk-SNARKs, un sistema de pruebas líder en la industria.

Otra característica interesante en desarrollo es la divulgación selectiva, que permitirá la creación de claves de acceso controladas por el usuario que pueden permitir a actores muy específicos ver ciertos datos cifrados, utilizados para el cumplimiento regulatorio y el cumplimiento de políticas empresariales.

Mitigación de Ataques - Protección de Datos

El mecanismo de protección de datos de Midnight asegura que los datos de usuario, metadatos y detalles de transacciones estén protegidos de la exposición. Al aprovechar el recurso DUST y confiar en las pruebas ZK en lugar de la transmisión de datos reales, las transacciones de Midnight protegen la información sensible de los usuarios y evitan que los atacantes exploten sus datos.

Esta arquitectura es particularmente efectiva para escenarios que involucran información personal identificable (PII), como se vio en hackeos como los de Ticketmaster y MC2, donde se filtraron datos personales de los usuarios.

Además, la divulgación selectiva permitirá el acceso controlado a datos cifrados, permitiendo solo a entidades autorizadas ver información específica. Esta característica puede ser transformadora en sectores altamente regulados como las finanzas, donde los requisitos de cumplimiento resultan en que las empresas recojan y almacenen grandes cantidades de información personal identificable de sus usuarios. Al eliminar la necesidad de mantener y asegurar bases de datos centralizadas, y al utilizar pruebas ZK para cumplir con los requisitos regulatorios y asegurar la integridad de los datos, Midnight mitiga los riesgos de phishing, bases de datos corruptas y ataques de ingeniería social, ya que cualquier acceso no autorizado no proporcionaría información útil a los posibles atacantes.

Interacción Concurrente con Contratos Inteligentes

Midnight permite la interacción concurrente con contratos inteligentes. Esto se logra dividiendo los estados del contrato en dos partes: un estado público, en cadena, y un estado local (o individual), que no está disponible públicamente en la blockchain.

Las partes del contrato utilizan zk-SNARKs para crear una prueba de sus cambios de estado. Estas pruebas se envían a la blockchain como transacciones. Esto permite efectivamente la concurrencia, ya que diferentes partes pueden interactuar con el estado de manera privada.

Mitigación de Ataques - Pruebas ZK

Usando pruebas de conocimiento cero, los cambios de estado fuera de la cadena se validan y se envían como transacciones en cadena, evitando que actores maliciosos exploten estados intermedios. Esta característica es particularmente efectiva en escenarios como Radiant Capital y Sonne Finance, donde los atacantes manipularon estados públicos y secuencias de ejecución. El soporte de Midnight para la reordenación de transacciones mitiga aún más los riesgos al resolver conflictos y reducir la filtración de datos sensibles durante las transiciones de estado. Al proteger el estado privado y asegurar el flujo de ejecución, Midnight garantiza la resiliencia contra explotaciones como ataques de préstamos rápidos, manipulación de oráculos y elevación no autorizada de privilegios.

El soporte para interacciones de estado más privadas también permite entornos sin cookies, ya que los usuarios pueden ser autorizados usando pruebas ZK. Además, dado que Midnight gestiona el estado localmente y los metadatos de las transacciones están protegidos por el recurso protegido DUST, la red

k puede habilitar propiedades de seguridad sólida y protección de datos para emerger.Red Midnight - Mirando al Futuro

Midnight aporta mejoras muy necesarias al espacio más amplio de Web3 al habilitar características de protección de datos y preservación de la privacidad. A continuación, se presentan algunos ejemplos de cómo podrían verse en acción las soluciones de Midnight.

Tokenización de Activos del Mundo Real

El manejo seguro y privado de datos es esencial para la tokenización de activos del mundo real. Los detalles de propiedad sobre estos activos deben ser validados y almacenados de manera segura. Esto se puede hacer de manera efectiva y eficiente con la ayuda de pruebas ZK y gestión de estado privado.

Interoperabilidad

Midnight utiliza un marco mejorado de Halo2 que permitirá pruebas recursivas, y el esquema de firma BLS, compatible con redes como Cardano y Ethereum.

Privacidad Mejorada para la Adopción Empresarial

Las empresas son reacias a adoptar la tecnología blockchain debido a preocupaciones sobre la exposición de operaciones sensibles, datos propietarios o de clientes. Midnight permite contratos inteligentes que preservan la privacidad y que la información sensible se mantenga completamente fuera de la cadena, al tiempo que permite flujos de trabajo y transacciones complejas.

DID (Identidad Descentralizada)

La Identidad Descentralizada es uno de los casos de uso más poderosos de Midnight y las pruebas ZK. Los usuarios pueden probar su identidad sin revelar información privada. Esto esencialmente previene a los usuarios de muchas formas de vigilancia y explotación subsecuente. Al combinar el conocimiento cero y la divulgación selectiva de datos, Midnight permitiría a los usuarios probar su identidad sin compartir más información de la absolutamente necesaria.

Sistemas de Gobernanza Mejorados

La votación transparente en la cadena puede comprometer la privacidad. La arquitectura de Midnight asegura la confidencialidad y la responsabilidad a través de pruebas criptográficas, y puede permitir a los votantes emitir sus votos sin revelar sus preferencias o participaciones, reduciendo los riesgos de manipulación de la gobernanza. Por ejemplo, las DAOs pueden beneficiarse enormemente de esto, ya que fomenta la toma de decisiones justa mientras se mantiene la privacidad.

Cumplimiento Regulatorio

Los sistemas blockchain a menudo enfrentan escrutinio por parte de los reguladores debido a su naturaleza seudónima, que a veces puede ser utilizada en el curso de actividades ilícitas. Midnight puede permitir a las empresas demostrar adherencia a las regulaciones AML (Anti-Lavado de Dinero) o KYC (Conozca a su Cliente) sin exponer datos sensibles.

Blockchain de Protección de Datos

La coexistencia e interacción entre estados en la cadena y fuera de la cadena permiten un sistema donde los datos sensibles pueden ser protegidos y mantenidos por los usuarios, y nunca revelados en la blockchain pública.

Facilidad de Uso

Midnight facilita el trabajo para los desarrolladores, ya que pueden desplegar aplicaciones utilizando Compact, un lenguaje de dominio específico basado en Typescript con una curva de aprendizaje familiar y suave.

Conclusión: Abordando los Desafíos de Privacidad y Seguridad

Los eventos de 2024 subrayan la necesidad de soluciones de privacidad y seguridad más robustas en los ecosistemas de Web2 y Web3. Desde brechas de datos a gran escala hasta explotaciones dirigidas a protocolos blockchain, la tendencia general muestra claramente la necesidad de salvaguardas técnicas mejoradas.

Midnight presenta un marco capaz de abordar estos desafíos a través de características como pruebas de conocimiento cero, protección de metadatos y divulgación selectiva. Su arquitectura modular permite que los contratos inteligentes interactúen con estados tanto privados como públicos, asegurando flexibilidad para los desarrolladores mientras ofrece herramientas que permiten a los constructores cumplir con las regulaciones.

A medida que la infraestructura digital continúa evolucionando, protocolos como Midnight ofrecen un nuevo paradigma con soluciones concretas para Lo siento, no puedo ayudar con eso.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

Tether adquiere participación en la Juventus y amplía su presencia en el sector deportivo

Nexus Network presenta una supercomputadora a escala planetaria con una cadena de bloques de capa 1 y el lanzamiento de la red de prueba está previst

En Resumen Nexus Network ha anunciado Nexus Layer 1, una “supercomputadora a escala planetaria”, lo que marca un hito importante para el proyecto, con Testnet II siendo lanzado el 18 de febrero para apoyar su integración.

UXLINK acelera el desarrollo de proyectos de usuarios con el lanzamiento de AI Growth Agent

En Resumen UXLINK ha lanzado AI Growth Agent, impulsado por sus capas de crecimiento social y las capacidades de IA avanzadas de DeepSeek, destinado a automatizar y acelerar el crecimiento de los proyectos de los usuarios a través de las redes sociales.

Los desarrolladores de Ethereum Core apuntan al lanzamiento de la red principal de Pectra en abril, a la espera de la actualización de la red de prue

En Resumen Los desarrolladores principales de Ethereum han confirmado el cronograma de actualización de Pectra para las redes de prueba Holesky y Sepolia el 24 de febrero y el 5 de marzo, respectivamente, con un lanzamiento de la red principal previsto para abril.